L’identité numérique est au cœur des interactions en ligne, des transactions commerciales, des processus administratifs et de la protection des données personnelles. Elle englobe non seulement la manière dont les individus, les organisations et objets sont identifiés en ligne, mais aussi la façon dont ces identités sont gérées et sécurisées. Le point sur la gestion des identités numérique…

Matinée IA & Cloud de Confiance

1. De l’identité « physique » aux identités numériques

Identité réelle vs identité numérique

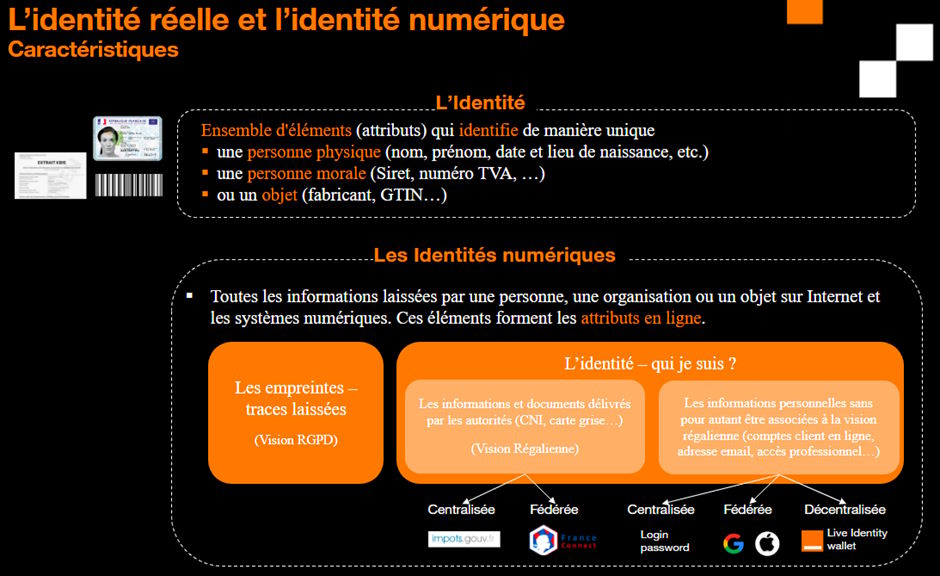

L’identité est un ensemble d’attributs qui représente de manière unique une personne, une organisation ou un objet. Cela inclut des informations comme le nom, l’adresse, les coordonnées, le SIRET (Système d’identification du répertoire des établissements), le code GTIN (Global Trade Identification Number), etc.

Cette identité « réelle », des personnes physiques, morales ou des objets, se transpose dans la sphère numérique :

- directement, sous la forme d’identifiants et d’attributs échangés volontairement avec des services en ligne,

- ou indirectement, par la corrélation de traces d’usage.

Ces éléments forment ce que l’on appelle l’identité numérique.

Pour la définir, plusieurs approches se complètent :

- Les empreintes et les traces laissées en ligne : cela comprend, entre autres, les données générées par les recherches effectuées sur Internet, les achats en ligne et les interactions sur les réseaux sociaux, dont le croisement permet d’identifier un individu, ses habitudes, ses préférences… L’usage de ces informations est encadré, en Europe, par la directive « ePrivacy » ;

- La perspective régalienne : cette approche se concentre sur la délivrance par des autorités reconnues de documents numériques certifiés, tels que les cartes d’identité, les permis, les certificats d’immatriculation, K-bis… Ces documents servent de référence pour établir l’identité d’un individu ou d’un organisme ;

- Les autres informations liées aux fournisseurs de services : chaque fournisseur avec lequel interagit un individu tend à constituer un profil comprenant des identifiants et des données à caractère personnel. Ces informations sont souvent répliquées à chaque souscription à un nouveau service. Leur usage réel au-delà du service initial est généralement opaque, avec une possible monétisation à l’insu de la personne décrite. En Europe, le Règlement Général sur la Protection des Données (RGPD) encadre ces pratiques.

Selon les règlementations en vigueur au sein de l’UE (RGPD, Data Act), les entreprises doivent être transparentes sur la manière dont elles collectent, utilisent, stockent, partagent ces informations. Cette transparence est cruciale pour instaurer la confiance avec les utilisateurs.

2. Les différents systèmes de gestion des identités numériques

Il existe trois approches principales pour gérer les identités numériques : centralisée, fédérée et décentralisée. Chacune de ces approches présente des caractéristiques distinctes qui influencent leur adoption par les entreprises.

Gestion d’identité centralisée

Une entité unique, entreprise ou une organisation, collecte et gère toutes les données d’identités de ses utilisateurs. Cette approche simplifie la gestion des données, toutes les informations étant stockées à un seul endroit. Cependant, elle présente des risques élevés en matière de sécurité et de confidentialité en cas de compromission.

Exemples : Accès à son compte « Ameli » en utilisant son numéro de sécurité sociale et son mot de passe ; Accès à son compte « Orange Business – Espace Client Entreprise » en utilisant son identifiant et son mot de passe.

Gestion d’identité fédérée

Il s’agit de l’authentification unique (single sign-on -SSO) et/ou de la fédération d’identité (federated identity management). La responsabilité de l’authentification est centralisée au sein de l’entreprise et permet aux utilisateurs d’accéder à plusieurs services/applications avec un même jeu d’identifiants au sein d’une même organisation (SSO) ou au-delà de l’entreprise dans le cadre d’une relation de confiance établie entre l’entreprise, ses partenaires et l’utilisateur (Fédération d’identité). Cette approche améliore l’expérience utilisateur en réduisant les frictions, mais en cas de compromission, l’ensemble des applications et sites deviennent vulnérables.

Exemples : Accès à un site web/application en utilisant son compte « Gmail » ou « Facebook » ; Accès à une application en utilisant son compte « Microsoft ».

Gestion décentralisée ou auto-souveraine (self-sovereign identity – SSI)

Cette approche permet aux utilisateurs de contrôler leurs propres données d’identité sans dépendre d’une autorité centrale. Elle offre une plus grande sécurité et confidentialité, car les utilisateurs peuvent choisir de manière autonome et sélective quels attributs partager et avec qui, sans que ceux-ci soient détenus par un service particulier.

Exemples : Accès sans identifiant mots passe à son compte en ligne, Accès à des dataspaces (TEMS, …), Futurs portefeuilles d’identité numérique européens.

Avec cette compréhension des identités numériques et des systèmes qui les gèrent, il est essentiel pour les entreprises de choisir l’approche ou les approches qui correspondent le mieux à leurs besoins et à ceux de leurs utilisateurs.

3. Vue synthétique des avantages et inconvénients des différentes approches

| Avantages | Inconvénients | |

|---|---|---|

| Identité Centralisée |

|

|

| Identité Fédérée |

|

|

| Identité Décentralisée |

|

|

4. Focus sur l’identité décentralisée

L’identité décentralisée, bien qu’encore émergente, offre des perspectives prometteuses pour un avenir numérique plus sécurisé et plus respectueux de la vie privée.

Elle garantit l’intégrité des attributs échangés (Verifiable Credentials), la transparence des échanges et la sécurité.

Avec cette approche, les parcours des utilisateurs B2C et/ou B2B, en ligne ou hors ligne, peuvent être simplifiés. Par exemple, l’identité décentralisée peut répondre à différents usages tels que :

- Agriculture : faciliter la collecte de consentement des données agricoles, simplifier les échanges entre acteurs du secteur (KYS, KYC, carnet phytosanitaire, dataspace…).

- E-commerce : simplifier les accès (suppression des identifiants, expérience sans friction et sécurisée), améliorer la confiance des utilisateurs (respect de la vie privée, réduction des risques de vol de données), vérifier l’identité pour des transactions sécurisées.

- Conformité : simplifier les processus KYC, réduire les coûts, lutter contre l’usurpation d’identité, garantir l’intégrité de document (ex. IBAN), faciliter la souscription de produits en ligne.

Plusieurs projets européens ont été lancés dans le but de tester le portefeuille d’identité numérique de l’UE, d’assurer son déploiement sûr et sans heurts, de travailler sur les cas d’usages (ex. Potential, We Build consortium…).

Les réalisations récentes montrent également qu’une articulation entre l’identité centralisée gérée par l’état (ex. siret/siren, identité personnelle) et l’identité numérique décentralisée d’une entreprise permet de fluidifier les échanges de données (ex. données associées à un contrat, certificat…) et de réduire les ressaisies. Il y a donc un lien fort entre l’identité décentralisée et le service d’échange de données.

L’identité numérique, un domaine en pleine évolution

L’identité numérique est un domaine en pleine évolution, dans un monde interconnecté, avec des implications profondes pour les entreprises.

C’est la complémentarité des approches qui contribuera à bâtir un environnement numérique de confiance et sécurisé, répondant aux besoins des utilisateurs.

>> Retrouvez toute notre actu en temps réel en nous suivant sur LinkedIn <<

![[Data Rider] REX Collecte de données IoT – Étape 1 : Initier la collecte](https://fr.blog.businessdecision.com/wp-content/uploads/2025/05/data-rider-rex-collecte-donnees-1024x512-1.jpg)

Votre adresse de messagerie est uniquement utilisée par Business & Decision, responsable de traitement, aux fins de traitement de votre demande et d’envoi de toute communication de Business & Decision en relation avec votre demande uniquement. En savoir plus sur la gestion de vos données et vos droits.